![]()

WordPress Hack

WordPress hack , un site infectat cu malware, spam si elemente rau voitoare pe un site wordpress. Am gasit un articol foarte interesant in limba engleza si m-am gandit sa-l traduc in limba romana pentru al impartasi si dvs. Este un articol foarte relevant, unde vei vedea exact ce sa faci si cum sa faci. Si de ce sa apelezi la o platforma profesionala de securitate wordpress pentru a combate in mod eficient wordpress hack. Varianta originala in limba engleza o puteti gasi aici.

Cativa pasi pentru eliminarea malware-ului, spamului si a altor hack-uri din WordPress

Citește și: WordPress piratat – Ghid pentru începători pentru remedierea luiSucuri.net a dedicat ani intregi pentru ai ajuta pe administratorii WordPress sa identifice si sa repare site-urile infectate. Pentru a continua acest proces, si-au unit informatiile in acest ghid pentru ai ajuta pe proprietarii site-urilor sa treaca prin procesul de identificare si curatare a unui WordPress hack. Acest lucru nu este menit sa fie un ghid atotcuprinzator, dar daca este urmat, ar trebui sa te ajute in abordarea a 70% din infectiile despre care stim.

Pasul 1 – Identificati WordPress Hack

1.1Scanati-va site-ul

Puteti utiliza instrumente care scaneaza site-ul dvs. de la distanta pentru a gasi fisiere malicioase si locatii malware periculoase. Sucuri are un plugin gratuit WordPress pe care il puteti gasi in depozitul oficial WordPress pentru a gasi WordPress hack .

Pentru a scana WordPress pentru hacks urmati urmatoarele:

- Vizitati site-ul SiteCheck.

- Introduceti URL-ul site-ului dvs. si faceti clic pe Scan Website.

- Daca site-ul este infectat, examinati mesajul de avertizare.

- Observati toate incarcaturile si locatiile (daca sunt disponibile).

- Retineti toate avertismentele din lista neagra.

Daca scanerul de la distanta nu reuseste sa gaseasca o sarcina utila, continuati cu alte teste din aceasta sectiune. De asemenea, puteti revedea manual fila iFrames / Links / Scripts din Scanarea malware pentru a cauta elemente necunoscute sau suspecte.

Daca aveti mai multe site-uri web pe acelasi server, va recomandam sa le scanati pe toate (de asemenea, puteti utiliza SiteCheck pentru a face acest lucru). Contaminarea incrucisata este una din cauzele principale de infectare. Ii incurajam pe fiecare proprietar de site sa-si izoleze conturile de gazduire si de web pentru a evita wordpress hack.

Exemplu de rezultat scanat:

Nota:

Un scanner de la distanta va naviga pe site-ul dvs. pentru a identifica eventualele probleme de securitate. Unele probleme nu apar intr-un browser, ci se manifesta pe server (adica backdoor, phishing si script-uri bazate pe server). Abordarea cea mai cuprinzatoare pentru scanare wordpress hack include scanerele de la distanta si de server. Aflati mai multe despre functionarea scanerelor la distanta.

1.2 – Verificati integritatea fisierelor de baza

Majoritatea fisierelor WordPress nu ar trebui niciodata modificate. Trebuie sa verificati problemele legate de integritate in folderele wp-admin, wp-includes si folderul root.

Cea mai rapida modalitate de a confirma integritatea fisierelor de baza WordPress este folosirea comenzii diff in terminal. Daca nu va simtiti confortabil sa utilizati linia de comanda, atunci puteti verifica manual fisierele prin SFTP.

Daca nimic nu a fost modificat, atunci fisierele de baza sunt curate.

Nota:

Este posibil sa utilizati un client FTP pentru a verifica rapid programele malware in directoare cum ar fi wp-content. Va recomandam sa utilizati FTPS / SFTP / SSH mai degraba decat FTP care este necriptat.

1.3 – Verificati fisierele modificate recent

Fisiere noi sau recent modificate pot face parte din wordpress hack.

Puteti identifica fisierele hacked, vazand daca au fost modificate recent.

Pentru a verifica manual fisierele modificate recent urmati urmatorii pasi:

1.Conectati-va la server utilizand un client FTP sau un terminal SSH.

2.Daca utilizati SSH, puteti sa listati toate fisierele modificate in ultimele 15 zile utilizand aceasta comanda:

$ find ./ -type f -mtime -15

3.Daca utilizati SFTP, examinati ultima coloana modificata pentru toate fisierele de pe server.

4.Notati toate fisierele care au fost modificate recent.

Pentru a verifica fisierele modificate recent si folositi comenzi in terminalul Linux:

1.Introduceti in terminalul dvs.:

$ find /etc -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -r .

2.Daca doriti sa vedeti fisiere de director, introduceti in terminal urmatoarea comanda:

$ find /etc -printf '%TY-%Tm-%Td %TT %p\n' | sort -r .

3.Modificarile necunoscute din ultimele 7 – 30 de zile pot fi suspecte de wordpress hack.

1.4 – Verificati paginile de diagnoza

Daca site-ul dvs. WordPress a fost inclus pe lista neagra de catre Google sau alte autoritati de securitate a site-urilor web, puteti utiliza instrumentele de diagnostic pentru a verifica starea de securitate a site-ului dvs.

Pentru a va verifica raportul Google Transparency:

1.Accesati site-ul Safe Browsing Site Status.

2.Introduceti adresa URL a site-ului dvs. si cautati.

3.Pe aceasta pagina puteti verifica:

- Detalii despre siguranta site-ului: informatii despre redirectionari rau intentionate, spam si descarcari.

- Detalii de testare: cea mai recenta scanare Google care a gasit malware.

Dac va-ti adaugat site-ul dvs. la orice instrument gratuit pentru webmasteri, puteti verifica evaluarile de securitate si rapoartele pentru site-ul dvs. Daca nu aveti deja conturi pentru aceste instrumente gratuite de monitorizare, va recomandam sa va inscrieti, sunt gratuite:

Pasul 2 – Indepartati wordpress hack

Acum, ca aveti informatiile despre locatiile unde se afla malware, puteti sa eliminati programele malware de pe WordPress si sa restaurati site-ul dvs. intr-o stare curata.

Sfat:

Cea mai buna modalitate de a identifica fisierele hack-uite este compararea starii actuale a site-ului cu o copie de rezerva mai veche si curata. Daca este disponibila o copie de rezerva, o puteti utiliza pentru a compara cele doua versiuni si a identifica ce a fost modificat.

Nota:

Unii dintre acesti pasi necesita acces la serverul web si la baza de date. Daca nu sunteti familiarizat cu manipularea tabelelor de baze de date sau cu editarea PHP, ar fi indicat sa cautati asistenta de la un membru al Incident Response Team care poate elimina si curata complet WordPress hack .

2.1 – Curatati fisierele hack-uite

Daca infectia se afla in fisierele sau pluginurile de baza, o puteti rezolva manual, nu suprascrieti fișierul wp-config.php sau folderul wp-content.

Fisierele personalizate pot fi inlocuite cu copii proaspete sau cu o copie de rezerva recenta (daca nu este infectata). Iata cateva sfaturi si trucuri suplimentare pe care le puteti utiliza in WordPress.

Puteti utiliza orice fisiere suspecte gasite in primul pas pentru a elimina wordpress hack.

Pentru a elimina manual o infectie malware din fisierele site-ului dvs. procedati in felul urmator :

- Conectati-va la serverul dvs. prin SFTP sau SSH.

- Creati o copie de siguranta a site-ului inainte de a efectua modificari.

- Identificati fisierele recent modificate.

- Confirmati data schimbarilor cu utilizatorul care le-a schimbat.

- Restaurati fisierele suspecte cu copii din depozitul oficial WordPress.

- Deschideti orice fisiere personalizate sau premium (nu in depozitul oficial) ci cu un editor de text.

- Eliminati orice cod suspect din fisierele personalizate.

- Testati pentru a verifica daca site-ul este in continuare operational dupa modificări.

Atentie:

Stergerea manuala a codului “rau intentionat” din fisierele site-ului dvs. poate fi extrem de periculoasa pentru sanatatea site-ului dvs. Web. Nu efectuati niciodata actiuni fara o copie de rezerva. Daca nu sunteti sigur, solicitati asistenta de la un profesionist.

2.2 – Curatarea tabelelor de baze de date hack-uite

Pentru a elimina o infectie malware din baza de date a site-ului dvs. web, utilizati panoul de administrare a bazei de date pentru a va conecta la baza de date. De asemenea, puteti utiliza instrumente precum Search-Replace-DB sau Adminer.

Pentru a elimina manual o infectie malware din tabelele bazei de date:

- Conectati-va la panoul de administrare al bazei de date

- Faceti o copie de rezerva a bazei de date inainte de a efectua modificari.

- Cautati continut suspect (adica cuvinte cheie spam, linkuri).

- Deschideti tabelul care contine continut suspect.

- Stergeti manual orice continut suspect.

- Testati pentru a verifica daca site-ul este in continuare operational dupa modificari.

- Eliminati toate instrumentele de acces la baze de date pe care le-ati incarcat.

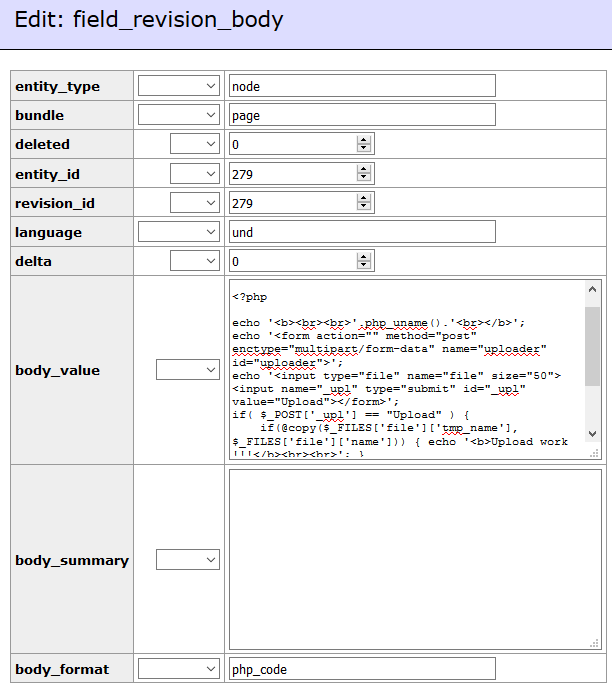

Incepatorii pot folosi informatiile despre incarcaturile utile furnizate de scanerul malware. Utilizatorii intermediari pot de asemenea sa caute manual functii comune malware PHP, cum ar fi eval, base64_decode, gzinflate, preg_replace, str_replace, etc.

Exemplu de scanare in baza de date:

Atentie:

Retineti ca aceste functii sunt utilizate de pluginuri din motive legitime, deci asigurati-va ca modificarile nu afecteaza aceste pluginuri sau obtineti ajutor pentru a nu rupe accidental site-ul.

2.3 – Conturi de utilizator securizate

Daca ati observat utilizatori necunoscuti in WordPress, eliminatii, astfel incat hackerii sa nu mai aiba acces. Va recomandam sa aveti un singur administrator de tip admin si sa setati alte roluri de utilizatori la cel mai mic numar de privilegii necesare (de ex., Contribuitor, autor, editor).

Pentru a elimina manual utilizatorii suspecti din WordPress, procedati in felul urmator:

- Faceti o copie de siguranta a site-ului si bazei de date inainte de a continua.

- Conectati-va la WordPress ca administrator si dati clic pe Utilizatori.

- Gasiti conturile suspecte de utilizator noi.

- Treceti cu mouse-ul peste utilizatorul suspect si faceti clic pe Stergere.

Daca credeti ca vreunul dintre conturile dvs. de utilizator a fost compromis, puteti sa le resetati parolele. Una dintre modalitatile de a face acest lucru este utilizarea pluginului Sucuri.

2.4 – Indepartati Hidden Backdoors

Hackerii intotdeauna lasa o modalitate de a reveni in site-ul dvs. De cele mai multe ori, gasim mai multe backdoors de diferite tipuri in site-uri WordPress hack .

Adesea backdoors-urile sunt incorporate in fisiere numite similar cu fisierele de baza WordPress, dar situate in directoare gresite. Atacatorii pot, de asemenea, sa injecteze backdoors in fisiere precum wp-config.php si directoare ca / themes, / plugins si / uploads.

Backdoor-urile includ in mod obisnuit urmatoarele functii PHP:

- base64

- str_rot13

- gzuncompress

- eval

- exec

- system

- assert

- stripslashes

- preg_replace (with /e/)

- move_uploaded_file

Aceste functii pot fi de asemenea folosite legitim de pluginuri, deci asigurati-va ca ati testat orice modificari, deoarece ati putea rupe site-ul prin eliminarea functiilor benigne.

Majoritatea codurilor malware pe care le vedem folosesc o forma de codificare pentru a preveni detectarea. Pe langa componentele premium care folosesc codificarea pentru a-si proteja mecanismul de autentificare, este foarte rar sa vezi codificarea in depozitul oficial WordPress.

Este esential ca toate backdoor-urile sa fie inchise pentru a curata cu succes un WordPress hack , altfel site-ul dvs. va fi reinfectionat rapid.

2.5 – Eliminati Avertismentele Malware

Daca ati fost inclus pe lista neagra de catre Google, McAfee, Yandex (sau orice alte autoritati de spam pentru web), puteti solicita o revizuire dupa ce wordpress hack a fost inlaturat.

Pentru a elimina avertismentele cu program malware pe site-ul dvs. procedati in felul urmator:

- Sunati la compania dvs. de gazduire si cereti-i sa elimine suspendarea.

- Este posibil sa fie necesar sa oferiti detalii despre modul in care ati eliminat programele malware.

- Completati un formular de solicitare de revizuire pentru fiecare autoritate cu lista neagra.

- Google Search Console, McAfee SiteAdvisor, Yandex Webmaster, etc.

Nota:

Daca esti inscris pe platforma de securitate Sucuri, atunci vor trimite ei cereri de revizuire a listei negre in numele dvs. Acest lucru va ajuta sa va asigurati ca site-ul dvs. este absolut pregatit pentru examinare. Unele recenzii, cum ar fi hack-urile de spam pe web ca urmare a actiunilor manuale, pot dura pana la doua saptamani.

Pasul 3 – Post-Hack

In acest ultim pas, veti invata cum sa remediati problemele cauzate de WordPress hack . Veti efectua pasii esentiali pentru a imbunatați securitatea site-ului dvs. WordPress.

3.1 – Actualizarea si resetarea setarilor de configurare

Software-ul neactualizat este una dintre principalele cauze ale infectiilor. Aceasta include versiunea CMS, pluginurile, temele si orice alt tip de extensie. Certificarile potential compromise ar trebui, de asemenea, sa fie resetate pentru a va asigura ca nu sunteti reinfectat.

Actualizati software-ul WordPress

Pentru a aplica manual actualizarile in WordPress, procedati in felul urmator:

- Conectati-va la serverul dvs. prin SFTP sau SSH.

- Copiati-va site-ul web si baza de date (in special continut personalizat).

- Renuntati manual la directoarele wp-admin si wp-include.

- Inlocuiti wp-admin si wp-include utilizand copii din depozitul oficial WordPress.

- Stergeti manual si inlocuiti pluginurile si temele cu copii din surse oficiale.

- Conectati-va la WordPress ca administrator si dati clic pe Tablou de bord / Actualizari.

- Aplicati toate actualizarile lipsa.

- Deschideti site-ul dvs. Web pentru a verifica daca este operational.

Actualizati tot software-ul de pe serverul dvs. (adica Apache, cPanel, Plesk, PHP) pentru a va asigura ca nu lipseste niciun patch de securitate.

Atentie:

- Va recomandam sa eliminati si sa inlocuiti manual fisierele de baza in loc sa utilizati caracteristica Actualizare din panoul de control wp-admin. Acest lucru te asigura ca toate fisierele rau-intentionate adaugate la directoarele principale sunt toate contabilizate. Puteti elimina directoarele existente (wp-admin, wp-include), apoi adaugati manual aceleasi directoare principale.

- Aveti grija sa nu va atingeti de wp-config sau wp-content, deoarece acest lucru va sparge site-ul dvs.!

Resetati parolele

Este esential sa schimbati parolele pentru toate punctele de acces. Acestea includ conturi de utilizator WordPress, FTP / SFTP, SSH, cPanel ori Plesk si baza de date.

Ar trebui sa reduceti numarul de conturi de administrator pentru toate sistemele dvs. Practicati conceptul de cel mai putin privilegiat. Doar oferiti oamenilor accesul necesar pentru asi face treaba de care au nevoie.

Nota:

Toate conturile ar trebui sa utilizeze parole puternice. O parola buna este construita in jurul a trei componente – complexitate, lungime si unicitate. Unii spun ca este prea greu sa tii minte mai multe parole. Asta este adevarat. De aceea au fost creati managerii de parole!

Generati chei secrete noi

Odata ce parolele sunt resetate, puteti forta toti utilizatorii sa se deconecteze utilizand pluginul Sucuri. WordPress utilizeaza cookie-urile de navigare pentru a mentine sesiunile utilizatorilor activi timp de doua saptamani. Daca un atacator are un modul cookie de sesiune, acesta va pastra accesul la site chiar si dupa ce o parola este resetata. Pentru a rezolva acest lucru, va recomandam sa fortati utilizatorii activi prin resetarea cheilor secrete WordPress.

Pentru a genera noi chei secrete in fisierul wp-config.php, procedati in felul urmator:

- Deschideti fisierul WordPress wp-config.php.

- Adaugati o valoare de 60 de caractere unice pentru fiecare cheie.

- Puteti utiliza un generator de chei secrete.

- Salvati fisierul wp-config.php.

Este recomandat sa reinstalati toate pluginurile dupa un wordpress hack pentru a va asigura ca acestea sunt functionale si fara malware rezidual. Daca ati dezactivat pluginurile, va recomandam sa le eliminati de pe serverul dvs. web.

- Conectati-va la WordPress ca administrator si mergeti la pluginul Sucuri Security / Post-Hack.

- Accesati fila Resetare pluginuri.

- Selectati pluginurile pe care doriti sa le resetati (este recomandat sa le selectati pe toate).

- Faceti clic pe Procesati elementele selectate.

Nota:

Pluginurile Premium vor trebui reinstalate manual, deoarece codul lor nu este disponibil in depozitul oficial WordPress.

3.2 – Intariti WordPress

Daca ati intarit un server sau o aplicatie inseamna ca ati facut pasi importanti pentru a reduce suprafata atacului sau punctele de intrare pentru atacatorii wordpress hack . WordPress si pluginurile sale pot fi mai greu de hack-uit dupa efectuarea acestor pasi.

Pentru a intari WordPress, puteti folosi pluginul Sucuri, pentru asta instalati si activati pluginul si procedati in felul urmator:

- Conectati-va la WordPress ca administrator si mergeti la Sucuri Security / Hardening.

- Examinati optiunile pentru a ințelege ce fac.

- Faceti clic pe butonul Harden pentru a aplica recomandarile.

Exista nenumarate modalitati de intarire a WordPress in functie de nevoile dvs. Va recomandam sa revizuiti Codex-ul WordPress daca doriti sa cercetati si alte metode de intarire. Vedeti sectiunea Website Firewall de mai jos pentru mai multe informatii despre modul in care platforma de securitate Sucuri ofera patch-uri virtuale si intariri.

3.3- Setarea copiilor de rezerva

Backup-urile functioneaza ca o plasa de siguranta. Acum, ca site-ul dvs. este curat si ati efectuat niste pasi importanti impotriva wordpress hack , faceti o copie de rezerva.

Iata cateva sfaturi care sa va ajute la crearea copiilor de rezerva ale site-urilor Web:

Locatie

Stocati copii de rezerva ale WordPress intr-o locatie din afara serverului. Nu stocati niciodata copii de rezerva (sau versiuni vechi) pe serverul dvs.; ele pot fi hack-uite si folosite pentru a compromite site-ul dvs. real.

Automat

In mod ideal, solutia dvs. de rezerva ar trebui sa ruleze automat la o frecventa care sa corespunda nevoilor site-ului dvs.

Redundanta

Aceasta inseamna ca strategia dvs. de rezerva trebuie sa includa redundanta, sau cu alte cuvinte, copii de rezerva ale copiilor de rezerva.

Testarea

Incearca procesul de restaurare pentru a confirma corect functiile site-ului.

Tipuri de fisiere

Unele solutii de backup exclud anumite tipuri de fisiere, cum ar fi videoclipuri si arhive.

Stiati?

Sucuri ofera clientilor sai un sistem accesibil pentru backup-ul securizat al site-urilor web.

3.4 – Scanati computerul

Au toti utilizatorii WordPress un program antivirus reputat ca sa-si ruleze o scanare in sistemele lor de operare ?

WordPress poate fi compromis daca un utilizator cu un calculator infectat are acces la tabloul de bord. Unele infectii sunt proiectate pentru a sari de la un calculator in editori de text sau clienti FTP.

Iata cateva programe antivirus pe care le recomandam:

Platit

BitDefender, Kaspersky, Sophos, F-Secure.

Gratuit

Malwarebytes, Avast, Microsoft Security Essentials, Avira.

Nota:

- Ar trebui sa aveti un singur antivirus care sa va protejeze in mod activ sistemul pentru a evita conflictele.

- Daca calculatorul utilizatorului de WordPress nu este curat, site-ul dvs. poate fi reinfectat cu usurinta si te vei intalni din nou cu wordpress hack.

3.5 – Website Firewall

Numarul de vulnerabilitati exploatate de atacatori creste in fiecare zi. Incercarea de a tine pasul este o provocare pentru administratori. Firewall-urile Web au fost inventate pentru a oferi un sistem de aparare perimetral care inconjoara site-ul dvs.

Beneficii la utilizarea unui paravan de protectie a site-ului web:

- Preveniti un viitor wordpress hack

Prin detectarea si oprirea metodelor si comportamentelor cunoscute de hacking, un firewall a site-ului va protejeaza site-ul impotriva infectiilor in primul rand.

- Actualizare de securitate virtuala

Hackerii exploateaza rapid vulnerabilitatile in plugin-uri si teme, iar cele necunoscute sunt mereu in curs de dezvoltare (numite zero-zile). Un firewall bun pentru site-ul dvs. va patch-ri gaurile in software-ul site-ului dvs., chiar daca nu ati aplicat actualizari de securitate. ( Practic vei putea sa dormi linistit )

- Blocarea Atacurilor de tip Brute Force

Un paravan de protectie a site-ului ar trebui sa impiedice pe oricine sa acceseze paginile dvs. wp-admin sau wp-login daca nu ar trebui sa fie acolo, asigurandu-va ca nu pot folosi automatizarea fortei brute pentru a ghici parola.

- Reducerea atacului DDoS

Atacurile Denial of Service distribuite incearca supraincarcarea resurselor de pe server sau de pe aplicatie. Prin detectarea si blocarea tuturor tipurilor de atacuri DDoS, un paravan de protectie a site-ului se va asigura ca site-ul dvs. este disponibil daca sunteti atacat cu un numar mare de vizite false.

- Optimizarea performantelor

Cele mai multe WAF-uri vor oferi cache pentru o viteza globala mai rapida a paginilor. Acest lucru îi face pe vizitatorii dvs. fericiti si se dovedeste ca reduce rata de respingere in timp ce imbunatateste gradul de implicare a site-urilor web, conversiile si clasamentul in motorul de cautare.

Toate aceste caracteristici sunt oferite si de Sucuri Firewall.

Concluzie:

Sper ca acest articol v-a fost de ajutor in afacerea dvs. sau chiar daca esti un simplu blogger iti va fi foarte util pentru a combate wordpress hack . Pentru a beneficia de platforma de securitate Sucuri si de a dormi linistit, te poti abona aici:

Nu este scumpa chiar de loc, pleaca de la 10 dolari pe luna si in functie de nevoile dvs. poti opta pentru abonamente mai ridicate cu multe alte optiuni de securitate incluse. Iar suportul tehnic va garantez ca este de 5 stele. Seriozitatea de care dau dovada va lasa o impresie frumoasa, chiar daca 10 dolari pe luna nu este o suma foarte mare pentru ei vei fi tratat cu multa seriozitate.

Daca aveti intrebari va rog nu ezitati si folositi rubrica de comentarii de mai jos. Si daca consideri ca acest articol merita citit si de altii, te invit sa-l distribui, multumesc !

Recomandarile Editorului:

- Phishing-ul Modern – Am Intrebat Sucuri Cum Functioneaza

- Atacuri Phishing – 3 Metode de Evitare in atacuri de tip phishing

- Securitate WordPress – 3 Pasi Simpli sa-ti Securizezi site-ul tau WordPress

- Phishing – Ce este si Cum Poti fi Pacalit

- Frauda in Comertul Electronic – Cum sa va protejati afacerea impotriva ei

- Hackeri WordPress – Cum sa va protejati site-ul de Hackeri in WordPress